Seneste opdatering:

Bemærk: Den engelske version er blevet opdateret siden oversættelsen () Se på engelsk

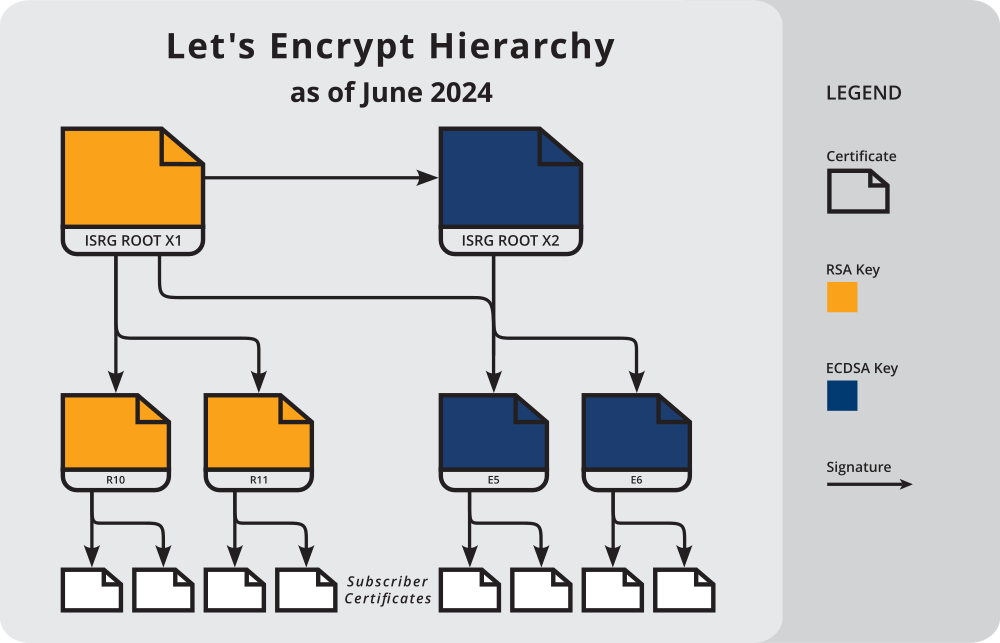

Root-certifikater

Vores root certifikater holdes sikkert offline. Vi udsteder end-entity certifikater til abonnenter fra intermediate certifikater som beskrevet i næste afsnit. For at sikre yderligere kompatibilitet når vi sender vores nye Root X2 til forskellige root certifikat samling, har vi også krydsunderskrevet det fra Root X1.

- Aktive

- ISRG Root X1 (

RSA 4096, O = Internet Security Research Group, CN = ISRG Root X1)

- ISRG Root X1 (

- Aktive, begrænset tilgængelighed

- ISRG Root X2 (

ECDSA P-384, O = Internet Security Research Group, CN = ISRG Root X2)

- ISRG Root X2 (

Vi har oprettet hjemmesider til at teste certifikater, der med tillidskæder til vores aktive Root certifikat.

- ISRG Root X1

- ISRG Root X2

Intermediate Certifikater

Under normale omstændigheder vil certifikater udstedt af Let’s Encrypt komme fra “R3”, et RSA-mellemled. I øjeblikket er udstedelse fra “E1”, en ECDSA-intermediate, kun muligt for ECDSA-abonnentnøgler for tilladte konti. I fremtiden vil udstedelsen fra “E1” være tilgængelig for alle.

Vores øvrige intermediate (“R4” og “E2”) er reserveret til katastrofegenopretning og vil kun blive brugt hvis vi mister evnen til at udstede med vores primære intermediate. Vi anvender ikke X1, X2, X3 og X4 intermediates længere.

IdenTrust har krydssigneret vores RSA-mellemprodukter for at sikre yderligere kompatibilitet.

- Aktive

- Let’s Encrypt R3 (

RSA 2048, O = Let's Encrypt, CN = R3)- Signeret af ISRG Root X1: der, Pem, txt

- Krydssigneret af IdenTrust : der, pem, txt (trukket tilbage)

- Let’s Encrypt R3 (

- Aktive, begrænset tilgængelighed

- Let’s Encrypt E1 (

ECDSA P-384, O = Let's Encrypt, CN = E1)

- Let’s Encrypt E1 (

- Backup

- Let’s Encrypt R4 (

RSA 2048, O = Let's Encrypt, CN = R4)- Krydssigneret af ISRG Root X1: der, pem, txt

- Krydssigneret af IdenTrust : der, pem, txt (trukket tilbage)

- Let’s Encrypt E2 (

ECDSA P-384, O = Let's Encrypt, CN = E2)

- Let’s Encrypt R4 (

- Trukket tilbage

- Let’s Encrypt Authority X1 (

RSA 2048, O = Let's Encrypt, CN = Let's Encrypt Authority X1) - Let’s Encrypt Authority X2 (

RSA 2048, O = Let's Encrypt, CN = Let's Encrypt Authority X2) - Let’s Encrypt Authority X3 (

RSA 2048, O = Let's Encrypt, CN = Let's Encrypt Authority X3) - Let’s Encrypt Authority X4 (

RSA 2048, O = Let's Encrypt, CN = Let's Encrypt Authority X4)

- Let’s Encrypt Authority X1 (

Krydssignering

Intermediate

Hver af vores intermediate certifikater repræsenterer et enkelt offentligt/privat nøglepar. Den private nøgle fra dette par par genererer signaturen for alle slutenhed certifikater (også kendt som leaf certifikater), som for eksempel de certifikater, vi udsteder til brug på din server.

Vores RSA-intermediate certifikater er signeret af ISRG Root X1. ISRG Root X1 er bredt betroet på dette punkt, men vores RSA-intermediate certifikat er stadig krydssigneret af IdenTrust’s “DST Root CA X3” (nu kaldet “TrustID X3 Root”) for yderligere klientkompatibilitet. IdenTrust Root certifikatet har eksisteret længere og har derfor bedre kompatibilitet med ældre enheder og operativsystemer (f.eks. Windows XP, Android 7). Du kan downloade “TrustID X3 Root” fra IdenTrust (eller alternativt du kan downloade en kopi fra os).

At have krydssignaturer betyder, at hver af vores RSA-intermediate certifikater har to certifikater, der repræsenterer samme signeringsnøgle. Den ene er signeret af DST Root CA X3 og den anden er signeret af ISRG Root X1. Den nemmeste måde at skelne de to er ved at se på deres Udsteder felt.

Når du konfigurerer en webserver, konfigurerer server administratoren ikke kun end-entity certifikatet men også en liste over intermediate certifikater for at hjælpe browsere med at verificere at slutenheds-certifikatet har en tillidskæde, der fører til et betroet rod certifikat. Næsten alle server administratorer vil vælge at servere en kæde, herunder mellemcertifikatet med Emne “R3” og Udsteder “ISRG Root X1”. Det anbefalede Let’s Encrypt klientsoftware, Certbot, vil gøre denne konfiguration problemfrit.

Rødder

I lighed med intermediate certifikater kan rodcertifikaterne krydssigneres, ofte for at øge klientens kompatibilitet. Vores ECDSA-rod, ISRG Root X2 blev genereret i efteråret 2020 og er rod certifikatet til ECDSA-hierarkiet. Det er repræsenteret ved to certifikater: en, der er selvsigneret og en, der er underskrevet af ISRG Root X1.

Alle certifikater signeret af ECDSA intermediate “E1” vil komme med en kæde med et intermediate certifikat, hvis emne er “ISRG Root X2”, og hvis udsteder er “ISRG Root X1”. Næsten alle server administratorer vil vælge at tjene denne kæde, da det tilbyder den mest komprimerbare indtil ISRG Root X2 er bredt betroet.

OCSP- Signeringscertifikat

Dette certifikat bruges til at signere OCSP-svar for Let’s Encrypt sinatur intermediate certifikater så vi ikke behøver at bringe rodnøglen online for at signere disse svar. En kopi af dette certifikat er inkluderet automatisk i disse OCSP-svar, så Abonnenter behøver ikke at gøre noget med det. Det er kun inkluderet her til orienterende formål.

- ISRG Root OCSP X1 (Signeret af ISRG Root X1): der, pem, txt

Vores nyere intermedia certifikater har ikke OCSP-URL’er (deres tilbagekaldelsesoplysninger er anvendes i stedet via CRL), så vi har ikke udstedt et OCSP-signeringscertifikat fra ISRG Root X2.

Certifikatets Gennemsigtighed

Vi er dedikeret til gennemsigtighed i vores driftsanliggender og i de certifikater, vi udsteder. Vi sender alle certifikater til Certifikat Gennemsigtighed Logen når vi udsteder dem. Du kan se alle udstedte Let’s Encrypt certifikater via disse links: